Halo, sob. Apakah Anda merasa terhalangi ketika mengakses sebuah Website yang di blokir oleh Internet Positif, ibarat Reddit, Imgur, dll? Padahal, niat kau kan cuma mau cari Informasi saja? Atau, Anda ingin mengamankan Lalu Lintas DNS Anda dari serangan DNS, ibarat DNS Poisoning atau lainnya? Atau, Anda sering mengalami persoalan dikala me-resolve Alamat Host atau Domain/URL pada Web Browser Anda?

Jika iya, maka kali ini saya akan memposting sebuah Perangkat Lunak yang mungkin serasa Asing bagi Anda. Namun, Perangkat Lunak tersebut berafiliasi dengan kegiatan Internet Anda.

Perangkat Lunak tersebut sanggup berfungsi untuk mengamankan Lalu Lintas DNS Anda, tanpa mengorbankan kecepatan Internet Anda sama sekali (Palingan Waktu Resolve nya berpengaruh, namun itu tergantung Server DNS yang di gunakan nya). Selain itu, Perangkat Lunak tersebut akan menggantikan Server DNS Pengguna dengan “paksa”.

Namun, tahukah Anda, kenapa saya lebih mengatakan solusi DNS ketimbang VPN untuk Bypass Internet Positif? Kenapa saya harus memakai Perangkat Lunak ini hanya untuk mem-bypass Internet Positif? Atau, Apakah mengganti Alamat DNS saja tidak cukup untuk mengamankan Lalu Lintas DNS? Apa yang bahwasanya terjadi? Dan, bagaimana caranya?

Penasaran? Kalo iya, balasan nya nanti ada di dalam Artikel ini. Maka dari itu, silahkan baca Artikel ini dan nanti Anda akan tahu semua balasan nya :)

Lisensi Artikel:

Artikel ini saya Lisensi kan dengan CC BY-SA 4.0 (Creative Common Atribusi-BerbagiSerupa 4.0 Internasional. Atau, bahasa Inggrisnya: Attribution-ShareAlike 4.0 International). Artinya, sebelum Anda memakai Artikel ini, baik mengcopas nya, atau menciptakan Artikel Turunan dari ini, untuk tujuan dan keperluan apapun, termasuk untuk kepentingan komersial sekalipun, Anda harus membaca, pelajari dan pahami Lisensi ini terlebih dahulu.

Saya melisensikan nya hanya untuk Artikel (Teks) ini saja, bukan untuk/tidak dengan Media Gambar/Cuplikan Layar yang ada di Artikel ini.

Untuk membaca dan memahami Lisensi nya, silahkan kunjungi Web Page nya di sini.

Terima kasih ^_^

Daftar Isi

- I. Fakta mengenai Sensor Internet di Indonesia (Internet Positif)

- II. Fakta mengenai VPN

- III. Solusi: Install DNSCrypt-Proxy di dalam Komputer/Laptop Anda !

- IV. Cara memakai DNSCrypt-Proxy

- V. Solusi untuk Pengguna Windows: Gunakanlah Simple DNSCrypt

- VI. Pembuktian/Pengujian

- VII. Apa itu DNSCrypt?

- VIII. Pertanyaan yang (mungkin akan) sering di tanyakan

- 1. Menurutmu metode Manual lebih mudah? Tapi, kok perintah nya banyak banget!?

- 2. Apa bedanya DNSCrypt-Proxy versi 1 dengan DNSCrypt-Proxy versi 2?

- 3. Kenapa kita tidak memakai file HOSTS hanya untuk membypass Internet Positif saja?

- 4. Saya sudah memakai nya, tapi dikala mengakses situs web tertentu malah masih lari ke Internet Positif, kenapa sanggup terjadi? Dan, bagaimana solusinya?

- 5. Apakah saya sanggup menonton film dari Netflix dengan ini?

- 6. Apakah hanya ini satu-satu nya metode untuk bypass Internet Positif?

- 7. Saya memakai MX Linux, tapi ketika memakai perintah ‘systemctl’, malah tidak bisa. Kenapa, yah?

- IX. Kesimpulan

- X. Penutup

I. Fakta mengenai Sensor Internet di Indonesia (Internet Positif)

Faktanya, Sensor Internet di Indonesia dikala ini masih memakai metode DNS. Metode ini akan melaksanakan pemblokiran berdasarkan daftar hitam pada Server DNS mereka. Tapi, hal tersebut akan sangat efektif kalau si pengguna Internet itu memakai DNS dari mereka (Pemerintah).

Inilah balasan dari “kenapa saya lebih mengatakan solusi DNS ketimbang VPN untuk Bypass Internet Positif?”, yah, alasannya ini.

Lalu, bagaimana cara mereka melaksanakan nya? Dan, bagaimana biar Pemerintah sanggup menciptakan pengguna Internet untuk memakai Server DNS mereka? Jawaban nya yaitu dengan ‘memaksa nya’.

Dengan cara apa mereka sanggup memaksa masyarakat nya untuk memakai Server DNS mereka? Tentu saja dengan teknologi “Transparent DNS Proxy”.

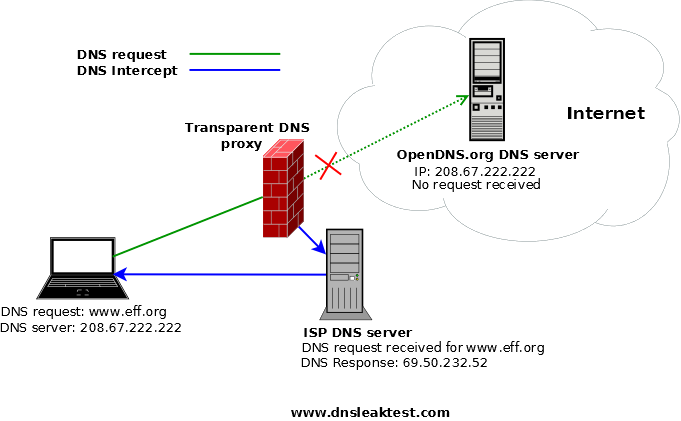

Apa itu Transparent DNS Proxy?

Transparent DNS Proxy merupakan sebuah Teknologi dari ISP yang memungkinkan untuk mencegat semua permintaan DNS dari Komputer Pengguna (UDP port 53) dan secara transparan mem-proksi kan hasilnya, sehingga jalur kemudian lintas DNS di manipulasi dan di arahkan ke Server DNS pelaku.

Cara kerjanya sama ibarat “DNS Hijacking” atau kasarnya “Pembajakan DNS”, yang sama-sama memanipulasi kemudian lintas DNS. Hanya saja, ini ditambahkan dengan “Transparent Proxy”, maka jadilah “Transparent DNS Proxy”.

Dengan teknologi yang di terapkan pada ISP ini, Anda tidak akan sanggup memakai Server DNS apapun dari luar kecuali Server DNS dari ISP itu sendiri. Dan, Anda akan di ‘paksa’ untuk memakai nya.

Sederhana nya, kalau kau sebelumnya sanggup membuka/bypass blokiran dengan mengganti Alamat DNS nya saja, memakai DNS Publik Google (8.8.8.8 dan 8.8.4.4) misalnya, maka kini sudah tidak berlaku, alias sudah tidak bisa/percuma saja.

Jika Ada tutorial mengenai cara mem-bypass Internet Positif dengan menggantikan DNS nya ibarat biasa, dan Tutorial tersebut ada semenjak tahun 2016 dan diatasnya, itu sanggup dipastikan bahwa Tutorial tersebut ‘sesat’ (‘Sesat’ dalam arti untuk caranya, tidak untuk pembuat/penulis nya, dan tentu saja, tanpa bermaksud untuk menjelekkan pembuat/penulis nya).

Cara Kerja Transparent DNS Proxy:

Penerapan Transparent DNS Proxy di Indonesia

Di Indonesia, penggunaan Teknologi ibarat ini di terapkan oleh Menkominfo sebagai Layanan DNS terpusat, yakni DNS Nasional pada tanggal 31 Mei 2015 lalu. DNS Nasional ini berperan sebagai “Database” DNS yang kemudian wajib di sinkronkan oleh ISP di Indonesia, sesudah itu, semua ISP menerapkan teknologi ini sesuai peraturan Kominfo.

Namun, metode ibarat ini menyebabkan imbas negatif nya (yang kita alami sekarang), seringkali metode ibarat ini menciptakan Internet mengalami Gangguan, terutama dikala Resolve Hostname berlangsung dengan DNS. Hal ini menjadikan Website yang bahwasanya di desain untuk cepat di akses, malah jadi lambat hanya alasannya Server DNS nya tidak sanggup meresolve Hostname nya dengan baik.

Atau, lebih parahnya, bahkan terkadang ada yang mengalami error Internal Server, padahal server dan website nya sendiri masih baik-baik saja dan tidak ada masalah, serta website tersebut sanggup di kanal kalau memakai Proxy, SSH atau VPN.

Sehingga mungkin saja DNS yang menjadi penyebabnya, kalo ini benar, maka hal ini besar lengan berkuasa terhadap kualitas DNS itu sendiri. Hal ini terjadi, terutama kalau Anda memakai ISP dari Telkom (seperti IndiHome, Telkomsel, dll), yah, mungkin terjadi juga pada ISP lain nya.

Selain itu, hal ibarat ini juga sanggup dimanfaatkan oleh Peretas untuk melaksanakan serangan Man-in-the-middle (“DNS Hijacking” atau “DNS Poisoning” salah satunya), dan itu kalau Server DNS dinilai tidak cukup aman.

Jadi, selain sudah mengetahui kalau pemblokiran ini memakai DNS, Anda sudah gak heran lagi kan kenapa di Indonesia ini seringkali mengalami Gangguan Akses Internet, terutama bagi kau yang memakai ISP dari Telkom?

II. Fakta mengenai VPN

1. Sekedar memakai VPN untuk Privasi Ber-internet itu tidaklah cukup!

Faktanya, sekedar memakai VPN untuk Privasi Ber-internet itu tidaklah cukup!

Kenapa demikian? Karena sistem selalu menanyakan DNS yang kau gunakan secara terus-menerus setiap kau mengakses sebuah Situs Web atau sebuah URL baik itu di Web Browser dan pada Aplikasi/Perangkat Lunak lainnya yang membutuhkan kanal Internet, sedangkan, ISP yang Anda gunakan itu menerapkan teknologi “Transparent DNS Proxy” ini.

Sehingga, terjadilah “DNS Leaking” atau “Kebocoran DNS”.

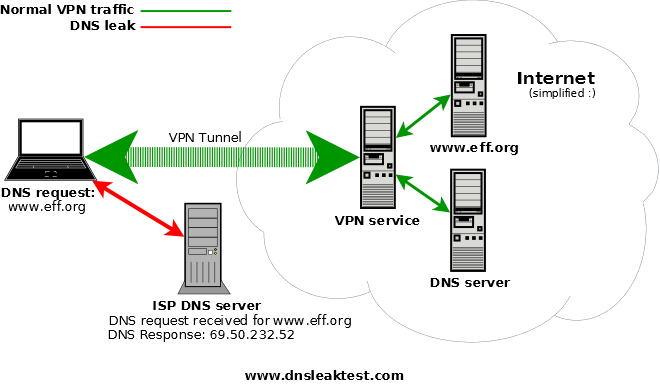

Lalu, apa itu “DNS Leaking”?

DNS Leaking (atau bahasa Indonesia nya “Kebocoran DNS”) ini bahwasanya merupakan celah keamanan pada VPN yang memungkinkan kita masih memakai DNS Sebelum nya (DNS dari ISP sanggup termasuk), bahkan ketika kita memakai VPN, SSH dan Tor sekalipun. Alias, kemudian lintas DNS mengalami kebocoran (Leaking).

Ya, salah satu penyebab dari persoalan ini salah satunya yaitu imbas dari penerapan “Transparent DNS Proxy” pada ISP, sehingga kita masih memakai DNS dari ISP meskipun kita memakai VPN.

Bisa di bilang, bahwa DNS Leaking ini merupakan suatu kejadian yang mana tanpa di sadari, kita masih memakai Layanan DNS sebelum nya (yakni ISP), yang padahal, seharusnya kita memakai Layanan DNS yang telah di atur pada server VPN sepenuhnya.

Cara kerja DNS Leaking sebagai berikut:

Hal ini merupakan persoalan serius bagi Anda yang ingin meningkatkan Privasi dalam Ber-internet, alasannya dengan celah tersebut, meski kemudian lintas nya di enkripsi, maka siapapun sanggup mengintip koneksi kau dan mengetahui ISP yang kau gunakan berdasarkan DNS nya. Serta, pihak ISP sanggup mengetahui apa saja yang di kanal oleh Anda alasannya DNS pada nyatanya tidak sanggup di ganti. Berarti, sama aja bohong, dong?

Karena, ada beberapa masalah Peretas yang di tangkap oleh kepolisian, padahal pastinya beliau sudah memakai Pengamanan yang berlapis, ibarat VPN, SSH, bahkan Tor. Namun, biasanya data-data bukti berupa apa yang di kanal oleh si Peretas tersebut, dll, itu di dapatkan dari Catatan Query DNS yang tersimpan di dalam Server DNS ISP yang di gunakan nya.

Jadi, pihak ISP sanggup saja tahu apa yang di akses, dan siapa pelanggan/pengguna yang mengaksesnya tersebut. Namun, para peretas yang di tangkap itu mungkin tidak menyadari hal itu.

Sekarang mungkin kebanyakan VPN Premium yang ada, telah mempunyai fitur ibarat Proteksi terhadap Kebocoran DNS untuk menuntaskan persoalan ibarat ini. Tapi, kalau memakai Tor, kan beda fiturnya dan mungkin saja tidak mempunyai fitur ibarat itu.

2. Menggunakan Proxy, SSH, VPN atau apalagi Tor hanya sekedar untuk Bypass Internet Positif, itu mubazir!

Menggunakan Proxy, SSH, VPN dan Tor memang sanggup di gunakan untuk mengakses Situs Web yang telah di blokir oleh pemerintah. Namun, tahukah Anda, bahwa memakai salah satu dari keempat metode tersebut untuk mengaksesnya saja sanggup dibilang mubazir?

Tentu saja ‘mubazir’ yang saya maksud yaitu membuang waktu dan tenaga, serta uang kalo kau berlangganan layanan VPN nya. Iya, memang benar, memakai salah satu dari ke empat metode tersebut dinilai sangat mubazir terutama kalau tujuan mu hanya mengakses Situs Web yang di blokir saja.

Selain membuang waktu dan tenaga serta uang, salah satu dari ke empat metode tersebut tidak selalu menjaminkan bahwa koneksi nya akan sesuai dengan koneksi Internet yang Anda gunakan sekarang.

Jika Anda memakai salah satu dari ke empat metode tersebut (Apalagi VPN atau Tor), niscaya ada delay/jeda pada koneksi nya alasannya harus terhubung pada server Proxy, VPN atau Tor terlebih dahulu, belum lagi Resolve dengan DNS nya.

Lalu, bagaimana caranya biar kita sanggup mengamankan DNS kita? Atau, bagaimana cara kita untuk menggantikan DNS yang di gunakan pada komputer kita, tanpa mengorbankan kecepatan Internet? Solusinya, ada di belahan berikut.

Pernyataan Sanggahan dan Peringatan:

Menggunakan DNSCrypt-Proxy bukan berarti Privasi Internet Anda akan kondusif sepenuhnya alias belum kondusif 100%. Meskipun begitu, DNSCrypt-Proxy sanggup meningkatkan Privasi Internet Anda, bahkan mungkin tidak sama sekali (tergantung dari Resolver DNS yang Anda gunakan), selebihnya masih aneka macam cara untuk meningkatkan Privasi Internet selain memakai DNSCrypt-Proxy ini.

Kenapa dinyatakan tidak sampai/belum 100% aman? Karena, bahwasanya kalo membahas “Privasi Ber-Internet” itu sangatlah luas sekali, tidak sesempit memakai DNSCrypt-Proxy dan VPN/Tor saja.

Saya memberitahu cara membypass Internet Positif bukan berarti saya mendukung segala hal yang negatif dari Internet, apalagi mengajaknya, meski ujung-ujung nya Anda sanggup mengakses Situs Web tersebut. Saya hanya bermaksud mempermudah Anda untuk mencari Informasi, yang aktual nya itu di blokir oleh Internet Positif, ibarat Reddit dan Imgur misalnya. Atau, situs web lain nya yang seringkali salah blokir oleh Pemerintah.

Jadi, segala resiko harus kau tanggung sendiri sesudah kau memakai nya, apalagi kalau kau menyalahgunakan nya, dan saya tidak mungkin tanggung jawab atas hal ini. Hal ini termasuk pada segala keputusan pribadi kamu, ibarat yang berafiliasi dengan kepercayaan kau terhadap Tuhan atau perbuatan Dosa, itu semua nya kau yang mendapatkan nya sendiri. Makara tolong, jangan bawa saya ke ranah pribadimu!

Sejatinya, artikel ini memang bukan untuk bocah di bawah ‘umur’. Jadi, untuk para bocah di anak-anak yang kebetulan lagi baca artikel ini, harap kau di dampingi oleh orang renta kalian yah, kemudian ajaklah orang renta mu biar kau sanggup memakai Internet yang baik dan benar. Atau, kalopun orang renta kau (maaf) ‘gaptek’, maka setidaknya mintalah untuk di ajarkan biar kau menjadi orang yang bijak di kehidupan kamu, jangan cuma ‘jago’ sendiri aja!

III. Solusi: Install DNSCrypt-Proxy di dalam Komputer/Laptop Anda !

Note: Jika Anda yaitu pengguna Windows, maka Gunakanlah Simple DNSCrypt. Solusi DNSCrypt-Proxy ini di tujukan bagi pengguna GNU/Linux, meski ada yang untuk Windows, tapi ada yang lebih gampang daripada memakai Aplikasi ini.

DNSCrypt-Proxy merupakan sebuah Perangkat Lunak Bebas/FLOSS yang membantu Anda untuk memproksi-kan kemudian lintas DNS. Jadi, Anda sanggup memakai Perangkat Lunak ini untuk menggantikan DNS Anda yang sebenarnya.

Gunakan DNSCrypt-Proxy di dalam Komputer/Laptop Anda, ini merupakan solusi untuk Anda yang ingin mengamankan kemudian lintas DNS. Atau, Anda yang ingin mem-bypass Internet Positif saja.

Karena sifatnya yang fleksibel, DNSCrypt-Proxy ini mempunyai metode instalasi yang berbeda. Berikut di bawah ini merupakan metode instalasi nya (Salah satu nya saja):

1. Cara Install DNSCrypt-Proxy pada GNU/Linux dengan Metode Manual (Direkomendasikan)

Metode Manual memang lebih saya rekomendasikan ketimbang memakai Repository. Kenapa? Selain sanggup di update semau kamu, metode ini sanggup dilakukan oleh semua Distribusi GNU/Linux. Selain itu, kau juga sanggup mengedit file konfigurasimu dengan gampang nantinya.

Sehingga, metode ini jauh lebih fleksibel daripada memakai Repository yang akan menciptakan komplikasi dan juga update pun nanti bergantung pada Maintainer nya. ‘Maintainer’ dalam Repository yaitu orang yang memelihara Repository tersebut. Dan, sekalian nanti sanggup nambah-nambah ilmu untuk mempelajari sistem GNU/Linux kamu.

Makanya, metode ini yang paling saya sukai daripada Metode Repository.

Berikut di bawah ini cara install nya: (Asumsikan bahwa Anda berada di dalam Folder /home/username atau pada Terminal Anda dan copas satu-per-satu, yah)

$ [[ -z "$CPUTYPE" ]] && { CPUTYPE=$(uname -m | tr '[:upper:]' '[:lower:]'); export CPUTYPE; [[ "$CPUTYPE" == "i686" ]] && { CPUTYPE="i386"; export CPUTYPE; echo "$CPUTYPE"; } || echo "$CPUTYPE"; } || echo "$CPUTYPE" #Pastikan ini tampil dengan Arsitektur CPU yang Anda gunakan. Contoh 'x86_64' untuk 64-bit dan 'i386' untuk 32-bit.

$ DNSCRYPT_VERSION=$(curl -s https://api.github.com/repos/jedisct1/dnscrypt-proxy/releases/latest | grep "tag_name" | head -1 | cut -d \" -f 4); export DNSCRYPT_VERSION; echo "$DNSCRYPT_VERSION" #Perintah ini untuk menciptakan sebuah Variabel di dalam Shell/Bash, dan isi variabel tersebut yaitu sebuah hasil dari Perintah untuk menangkap versi terbaru dari rilisan DNSCrypt-Proxy. Pastikan angka versi terbaru nya tampil di dalam terminal sesudah Anda tekan 'Enter'

$ wget "https://github.com/jedisct1/dnscrypt-proxy/releases/d0wnl0ad/$DNSCRYPT_VERSION/dnscrypt-proxy-linux_$CPUTYPE-$DNSCRYPT_VERSION.tar.gz" #Mend0wnl0ad DNSCrypt-Proxy dsengan versi yang telah ditentukan

$ sudo tar -xvzf "dnscrypt-proxy-linux_$CPUTYPE-$DNSCRYPT_VERSION.tar.gz" -C /opt/; cd "$_" || return

$ sudo mv linux-"$CPUTYPE"/ dnscrypt-proxy/; sudo chown root:root -R /opt/dnscrypt-proxy; cd "$_" || return

$ sudo cp example-dnscrypt-proxy.toml dnscrypt-proxy.toml #Ini yaitu Berkas Konfigurasi nya, tolong jangan lupakan letaknya, ini merupakan file penting.

$ sudo ln -sf "$PWD"/dnscrypt-proxy /usr/bin/dnscrypt-proxy

$ cd #Untuk balik lagi ke folder /home/username atau ' 'Bingung cara copy-paste nya ke Terminal? Klik disini untuk caranya.

Di baris kedua, ada Variabel DNSCRYPT_VERSION. Variabel tersebut sengaja di buat untuk menyimpan versi terbaru dari DNSCrypt-Proxy secara otomatis, tidak di ubah juga tidak persoalan harusnya, alasannya nanti versi DNSCrypt-Proxy yang Anda dapatkan yaitu versi terbarunya.

Tapi, kalo kau mau memakai versi lain nya, kau sanggup Ganti nilai pada Variabel DNSCRYPT_VERSION, dari semula nilai nya $(curl -s https://api.github.com/repos/jedisct1/dnscrypt-proxy/releases | grep "tag_name" | head -1 | cut -d \" -f 4) menjadi versi DNSCrypt-Proxy yang tersedia dan ingin Anda d0wnl0ad, kau sanggup melihatnya dengan mengunjungi Halaman Perilisan nya. Nanti, disitu akan ada versi DNSCrypt-Proxy yang pernah dirilis.

Kamu gak perlu gundah untuk menentukan mana file yang harus di d0wnl0ad, dan arsitektur mana yang akan digunakan. Semuanya sudah otomatis, alasannya kita akan mend0wnl0ad nya dengan memakai wget dan untuk arsitektur nya nanti sanggup di kenalkan secara otomatis berkat variabel $CPUTYPE.

Mudah, bukan? Jika sudah selesai install nya, kau sanggup eksklusif lompat ke langkah “Cara memakai DNSCrypt-Proxy” nya.

2. Cara Install DNSCrypt-Proxy pada Distro Ubuntu dan Turunannya (Lebih mudah)

Anda juga sanggup menginstall DNSCrypt-Proxy dengan memanfaatkan Repo PPA pada Distro Ubuntu dan Turunan nya. Selain mudah, DNSCrypt-Proxy yang sudah terinstallpun sudah sanggup eksklusif Anda gunakan.

Tapi, dengan resiko bahwa Update nya nanti menunggu Maintainer atau orang yang mempunyai repo nya, dan kalau suatu dikala si Maintainer nya sudah tidak aktif, maka secara otomatis Repo juga tidak akan aktif (Kecuali kalau ada Repo lain).

Note: Kalo saya belum pernah install DNSCrypt-Proxy ini lewat PPA. Cara di bawah ini dan cara berikut nya untuk kalian yang menginstallnya lewat PPA, itu tidak selalu benar dan bekerja baik bagi Anda. Jadi, tolong jangan terlalu mempercayai cara di bawah ini. Kalo mau lebih enak, gunakan saja cara manual, alasannya saya sudah mencoba nya dan lebih gampang kedepan nya.

Ok, tanpa basa-basi, berikut di bawah ini yaitu cara install nya: (Dengan dnsmasq)

$ sudo -- sh -c 'add-apt-repository ppa:shevchuk/dnscrypt-proxy; apt update; apt install dnsmasq dnscrypt-proxy'

Atau, tanpa install dnsmasq:

$ sudo -- sh -c 'add-apt-repository ppa:shevchuk/dnscrypt-proxy; apt update; apt install dnscrypt-proxy'

Lho, apa bedanya? Bedanya, kalau dengan dnsmasq, maka secara otomatis, DNSCrypt-Proxy sudah siap di gunakan sesudah di install, Anda tidak perlu lagi untuk mengubah Alamat DNS nya secara manual terlebih dahulu.

Setelah di install, perlu di ingat, bahwa berkas konfigurasi DNSCrypt-Proxy itu berada di /etc/dnscrypt-proxy/dnscrypt-proxy.toml. Tolong jangan Anda lupakan letak file tersebut.

Bagaimana, gampang bukan? Apakah sudah selesai hingga sini? Tentu saja belum, Anda perlu mengubah sedikit konfigurasi nya biar sanggup menyesuaikan nya dengan kebutuhan kamu. Bagian berikutnya akan saya bahas wacana bagaimana cara memakai DNSCrypt-Proxy nya.

IV. Cara memakai DNSCrypt-Proxy

1. Mengaktifkan DNSCrypt-Proxy

Sebelum mengaktifkan nya, Anda perlu menguji nya terlebih dahulu, khusus bagi kau yang memakai metode manual. Bisa kau gunakan perintah berikut:

$ sudo dnscrypt-proxy

Perintah di atas untuk menjalankan DNSCrypt-Proxy, kalau berhasil, maka seharus nya tidak ada error di situ, tekan CTRL+C untuk memberhentikan DNSCrypt-Proxy nya.

Kamu juga sanggup melihat Versi yang di gunakan nya dengan perintah berikut:

$ dnscrypt-proxy -version

Perintah di atas seharusnya menampilkan versi dari DNSCrypt-Proxy yang kita gunakan. Jika hasil nya ‘Not Found’ atau tidak ditemukan, itu berarti belum terinstall dengan baik.

Jika Anda meng-install DNSCrypt-Proxy dengan metode manual dan berhasil menjalankan perintah di atas, maka Anda perlu meng-install Service nya terlebih dahulu, sesudah itu Anda sanggup menjalankan Service tersebut. Untuk melaksanakan nya, silahkan ikuti perintah berikut:

$ sudo dnscrypt-proxy -service install

$ sudo dnscrypt-proxy -service start

Atau, kalau Anda menginstallnya lewat Repo PPA, saya sarankan untuk memakai systemctl untuk menjalankan Layanan DNSCrypt-Proxy. Berikut caranya:

$ sudo systemctl start dnscrypt-proxy

Nah, itulah cara mengaktifkan DNSCrypt-Proxy nya, kini kita tinggal merubah Resolver DNS nya dengan belahan berikut.

2. Merubah Server Resolver DNS

Dengan Merubah Server Resolver DNS, maka kita akan merubah Layanan DNS yang akan kita gunakan. Selain kita sanggup memakai OpenDNS, kita sanggup memakai DNS dari Cloudflare, bahkan DNS dari Google. Maka dari itu, kita perlu meng-konfigurasi DNSCrypt-Proxy nya dengan cara berikut:

- Buka

dnscrypt-proxy.tomlnya sebagai teks editor, awas jangan lupa dimana letak nya. Jika Anda menginstallnya lewat Repo, maka letak nya di/etc/dnscrypt-proxy/dnscrypt-proxy.toml. - Hapuskan tanda pagar atau

#padaserver_namesbiar kau sanggup menentukan Resolver DNS nya.

Dari ibarat ini:

# server_names = ['scaleway-fr', 'google', 'yandex', 'cloudflare']

Menjadi ibarat dibawah ini:

server_names = ['scaleway-fr', 'google', 'yandex', 'cloudflare']

- Di atas merupakan pola penggunaan Multiple DNS Resolver. Jadi, kau sanggup memakai banyak Layanan/Resolver DNS sekaligus, tidak cuma satu Layanan DNS saja yang sanggup kau gunakan.

- Atau, kalau kau mau memakai DNS Cloudflare saja misalnya, kau tinggal hapus saja yang lainnya, hingga menjadi ibarat ini:

server_names = ['cloudflare']

- Kalau Anda ingin memakai DNS Google saja, maka ganti saja

cloudflaremenjadigoogle. Atau, Anda sanggup mengetahui Resolver DNS yang sanggup Anda gunakan di DNSCrypt-Proxy dengan mengunjungi Halaman Web Resmi nya. - Lalu, ubah nilai dari

require_nologdanrequire_nofiltermenjadifalse. Hal ini biar Anda sanggup memakai Resolver DNS apapun secara bebas (namun sesuai dengan yang ada), dan itu tergantung kebutuhan kau ibarat apa Resolver DNS yang kau inginkan nantinya. - Simpan file nya kalau sudah selesai dengan menekan CTRL+S. Atau, kalau kau memakai

nano, tekan CTRL+O, kemudian tekan ‘Enter’ untuk menyimpan file nya. - Setelah di simpan, Restart DNSCrypt-Proxy kau dengan perintah:

sudo dnscrypt-proxy -service restart. Atau, kalau kau menginstall nya dengan metode Repo PPA, maka gunakan perintah:sudo systemctl restart dnscrypt-proxy.

Nah, itulah cara merubah Layanan DNS yang akan kita gunakan nantinya. Langkah berikutnya ada di belahan berikut nya.

3. Merubah Alamat DNS pada Pengaturan Jaringan

Untuk memakai DNSCrypt-Proxy sepenuhnya, Anda perlu mengubah Alamat DNS pada pengaturan jaringan Anda. Ubahlah Alamat DNS menjadi Listen IP pada DNSCrypt-Proxy Anda, contohnya menjadi 127.0.0.1 kalau Anda menginstall nya dengan manual. Sedangkan, kalau di Install lewat Repo PPA, ubahlah Alamatnya menjadi 127.0.2.1 di dalam Pengaturan Jaringan Anda. Untuk cara mengubah Alamat DNS nya, banyak kok di Google.

Lalu, bagaimana caranya biar kita sanggup mengetahui Listen IP nya? Ada beberapa cara untuk mengetahui Listen IP nya, sebagai berikut:

- Melalui File

dnscrypt-proxy.toml, terdapat Listen IP di barislisten_addresses. Biasanya, file ini akan di utamakan kalau DNSCrypt-Proxy di jalankan melalui Aplikasi DNSCrypt-Proxy nya. - Melalui File

dnscrypt-proxy.socket, terdapat Listen IP di barisListenStreamdanListenDatagram. File ini akan diutamakan kalau DNSCrypt-Proxy di aktifkan lewat perintahsystemctl.

Nah, itulah dimana letak nya Listen IP ini. Selain di lihat, Anda juga sanggup mengubah IP tersebut sesuka Anda. Tapi, kekurangan nya yaitu kita harus seringkali mengubah Alamat DNS kita setiap kali ada koneksi atau SSID baru, hal ini tentu saja sangat merepotkan, terutama bagi pengguna PC.

Kalo kau mau gak pake mengubah Alamat DNS nya terlebih dahulu sebelum memakai nya, silahkan baca belahan berikutnya.

4. Cara biar kau gak perlu mengubah Alamat DNS lagi (Untuk pengguna Debian dan Turunan nya dengan init Systemd)

Bagian ini akan membahas wacana bagaimana caranya biar si DNSCrypt-Proxy ini sanggup berjalan dengan baik tanpa perlu mengubah Alamat DNS lagi. Hal ini tentu saja memudahkan kita, khususnya pengguna PC di rumah. Jika Anda tidak mau repot-repot mengubah Alamat DNS setiap ada koneksi atau SSID baru, kau sanggup mengikuti cara di belahan ini.

Catatan dan Peringatan:

Resiko sesudah mengikuti cara ini yaitu Anda tidak akan sanggup mengakses halaman login/landing page yang disediakan oleh Layanan WiFi yang mana memerlukan Login ibarat @wifi.id ini. Kenapa? Karena Domain yang kita kanal dikala login/ke landing page yaitu merupakan Domain Lokal, untuk me-resolve nya diharapkan juga DNS bawaan dari WiFi tersebut untuk itu, yang mana sudah di atur secara default dikala kita terkoneksi ke dalam WiFi tersebut melalui DHCP.

Sedangkan, cara ini akan meneruskan semua Alamat DNS yang telah di atur dalam Pengaturan Jaringan ke 127.0.0.1, yang mana akan di teruskan pula ke DNSCrypt-Proxy. Akibatnya, kita tidak akan sanggup mengakses Halaman Login/Landing Page yang disediakan oleh Layanan WiFi tersebut, alasannya Layanan DNS yang di gunakan oleh DNSCrypt-Proxy tidak akan sanggup me-resolve domain tersebut.

Jadi, untuk pengguna Laptop (bukan PC), sebaiknya tidak mengikuti cara ini, alasannya Laptop biasanya di bawa kemana-mana. Selain itu, kau yang sebagai Pengguna Laptop akan lebih sering menemukan koneksi jaringan WiFi yang mana biasanya memerlukan Login, dan khawatirnya, Anda tidak akan sanggup mengakses Halaman Login/Landing Page sesudah mengikuti cara ini. Kecuali, kalau kau tahu cara membalikkan nya.

Sedangkan kalau kau pengguna PC, yah boleh saja mengikuti cara ini, alasannya jaringan di PC juga palingan itu-itu aja, dan gak mungkin juga di bawa kemana-mana.

Dan, berhati-hatilah ketika mengikuti cara ini dan pastikan untuk teliti, alasannya sanggup saja sesudah kau mengikuti, kau malah jadi gak sanggup internetan. Segala resiko kau tanggung sendiri, toh, sudah saya peringatkan.

Note: Sekali lagi, cara di bawah ini hanya berlaku untuk pengguna Debian dan turunan nya, yang memakai Systemd sebagai init, bukan SysVinit ibarat Devuan dan MX Linux. Mungkin sanggup saja Anda melaksanakan hal tersebut, tetapi caranya akan sangat berbeda di bandingkan dengan di bawah ini.

Caranya?

Mungkin cara di bawah ini akan berlaku bagi Pengguna yang menginstall DNSCrypt-Proxy nya dengan metode Manual saja. Sedangkan, kalau Anda menginstallnya dengan Repo PPA, Anda cukup install dnsmasq saja dengan perintah sudo apt install dnsmasq, maka seharusnya DNSCrypt-Proxy sudah siap di gunakan tanpa perlu mengubah Alamat DNS lagi.

Bagi kau yang menginstall DNSCrypt-Proxy dengan metode Manual, mungkin sanggup kau ikuti caranya berikut:

- Ubahlah semua Listen IP pada DNSCrypt-Proxy nya menjadi

127.0.0.1:40. - Ubahlah semua Alamat DNS pada Pengaturan Jaringan menjadi Default lagi.

- Berhentikan dan Uninstall DNSCrypt-Proxy Service dengan perintah:

$ sudo -- sh -c 'dnscrypt-proxy -service stop; dnscrypt-proxy -service uninstall' - Lalu, Install DNSMasq dengan Perintah:

$ sudo apt install dnsmasq

Setelah di Install, mungkin nanti akan ada Error kalau Service DNSMasq tidak sanggup berjalan, abaikan saja terlebih dahulu, yang penting sanggup di Install. - Edit file

/etc/dnsmasq.confdengan memakai Hak Akses Root, sanggup pake editor apapun, dan tambahkan baris berikut di dalam nya:no-resolv

server=127.0.0.1#40

proxy-dnssecSetelah selesai, simpan file tersebut dengan menekan tombol CTRL+S. Jika kau memakai

nano, kau sanggup menyimpan nya dengan menekan tombol CTRL+O, kemudian tekan ‘Enter’. - Berhentikan dan Nonaktifkan Layanan

systemd-resolved, dengan perintah:$ sudo -- sh -c 'systemctl stop systemd-resolved; systemctl disable systemd-resolved' - Edit file

/etc/resolv.confdan ubah127.0.0.53padanameservermenjadi127.0.0.1. (Tapi, rasanya ini agak percuma, alasannya file ini akan di kosongkan/di hapus secara otomatis sesudah di muat ulang/reload. Jadi, mungkin kau sanggup melewati nya saja) - Setelah itu, lakukan reload/muat ulang dengan perintah:

$ sudo systemctl daemon-reload - Install dan Jalankan Layanan DNSCrypt-Proxy nya dengan perintah:

$ sudo -- sh -c 'dnscrypt-proxy -service install; dnscrypt-proxy -service start' - Terakhir, Aktifkan dan Jalankan Layanan DNSMasq dengan perintah:

$ sudo -- sh -c 'systemctl enable dnsmasq; systemctl start dnsmasq'

Selesai, harusnya Anda sanggup memakai DNSCrypt-Proxy tanpa memerlukan penggantian Alamat DNS terlebih dahulu sekarang.

Nyesel?

Atau, kau mau kanal WiFi yang memerlukan Login? Kalo iya, mungkin tinggal kau nonaktifkan DNSMasq nya, kemudian aktifkan lagi systemd-resolver nya saja, dengan perintah berikut:

$ sudo -- sh -c 'systemctl disable dnsmasq; systemctl stop dnsmasq; systemctl enable systemd-resolved; systemctl start systemd-resolved; systemctl daemon-reload'

Cara di atas berarti Anda tidak memakai DNSCrypt-Proxy pada Koneksi Internet Anda. Jika Anda ingin memakai nya/ingin membalikan nya, ubah semua Listen IP pada DNSCrypt-Proxy menjadi 127.0.0.1:53, kemudian restart DNSCrypt-Proxy nya, atau kalau perlu, Anda sanggup install ulang DNSCrypt-Proxy Service nya. Setelah itu, ubahlah Alamat DNS pada Pengaturan Jaringan menjadi Listen IP yang Anda atur tadi (misal: 127.0.0.1)

Konfigurasi nya tidak hingga disini saja, sob, masih ada Konfigurasi atau Fitur pada DNSCrypt-Proxy yang sanggup kau coba.

Mungkin, akan saya bahas sedikit saja mengenai konfigurasi DNSCrypt-Proxy lanjutan ini, dan saya asumsikan bahwa Anda sudah mengetahui cara konfigurasi nya, sesudah menggantikan Layanan/Resolver DNS dengan dnscrypt-proxy.toml tadi. Kalau kau mau, kau sanggup baca di belahan selanjutnya.

5. Konfigurasi DNSCrypt-Proxy Lebih lanjut

Jika Anda ingin meng-konfigurasi nya lebih lanjut, ada beberapa cara biar kau sanggup mempelajari cara menkonfigurasi nya dengan lebih lanjut, ibarat dengan membaca Dokumentasi nya. Disana, Anda akan di tuntun untuk mempelajari hal yang sanggup di lakukan dikala konfigurasi DNSCrypt-Proxy ini, sesuai dengan kebutuhan Anda.

Selain melihat Dokumentasi, Anda juga sanggup mempelajari nya dengan membaca isi dari file dnscrypt-proxy.toml tersebut. Ya, disitu nanti ada sebuah “komentar-komentar” yang menuntun dan membantu Anda untuk mempelajari dan memahami sebuah opsi-opsi, fitur beserta fungsi yang telah di sediakan di sana.

Seperti misalnya, kalau Anda ingin mengoptimalkan DNSCrypt-Proxy, Anda sanggup mengatur opsi dengan merubah nilai block_ipv6 yang default nya bernilai false, menjadi true. Hal ini mempunyai kegunaan biar DNSCrypt-Proxy memblokir koneksi IPv6 dikala me-resolve dengan DNS, dan ini sangat mempunyai kegunaan bagi kau yang cuma mempunyai koneksi IPv4. Untuk selengkapnya, sanggup Anda kunjungi halaman nya.

Tapi, kau tahu kan cara konfigurasi nya? Tentu saja, dengan mengedit file dnscrypt-proxy.toml nya. Jika Anda sudah menuntaskan nya dan menyimpan nya, maka Anda perlu merestart DNSCrypt-Proxy nya dengan perintah berikut: $ sudo dnscrypt-proxy -service restart. Atau, sanggup dengan Perintah Systemctl, berikut: $ sudo systemctl restart dnscrypt-proxy

Nah, itulah cara konfigurasi DNSCrypt-Proxy lebih lanjut, mohon maaf kalau saya tidak sanggup menjelaskan nya semua di sini, alasannya ini bukan dokumentasi. Setelah ini ada sesi Pembuktian/Pengujian nya, tapi nanti di belahan terpisah. Bagian berikut nya mungkin lebih ke solusi untuk pengguna Windows nya, yakni memakai Simple DNSCrypt.

V. Solusi untuk Pengguna Windows: Gunakanlah Simple DNSCrypt

Jika Anda yaitu pengguna Windows, maka Anda sanggup meng-install Simple DNSCrypt dengan mudah. Simple DNSCrypt ini merupakan Perangkat Lunak Front-end untuk dnscrypt-proxy. Jadi, perangkat lunak ini bahwasanya cuma versi GUI dari dnscrypt-proxy nya saja. Namun, perangkat lunak ini sudah eksklusif menyediakan dnscrypt-proxy di dalam nya.

Jadi, begitu Anda sudah meng-install nya, maka perangkat lunak tersebut sudah sanggup eksklusif digunakan.

Kabar baiknya adalah, bahwa Perangkat Lunak tersebut merupakan Proyek FLOSS, dan di lisensikan dengan MIT, Anda sanggup eksklusif mengunjungi Repo GitHub nya kalo penasaran. Oke, tanpa basa-basi, saya akan bahas eksklusif cara memakai nya.

Sebelum memakai nya, Anda perlu mend0wnl0ad installer nya terlebih dahulu, silahkan kunjungi Situs Web Resmi nya. Lalu, klik pada link “Download .msi ….”, tentukan Arsitektur Sistem mana yang ingin di gunakan. Kalo kau memakai 32-bit, maka klik yang “Download .msi (x86 Installer)”, sedangkan kalo 64-bit, klik yang “Download .msi (x64 Installer)”.

Sudah? Kalo sudah, maka tinggal kau install saja ibarat biasanya, kalau sudah di install, maka Anda tinggal membukanya saja. Nanti akan UAC, yang memberitahu pengguna untuk membuka nya atau tidak, dan pastikan Nama “Verified Publisher” nya merupakan nama developer itu sendiri, yakni Christian Hermann.

1. Cara memakai nya

Mungkin, mas Jiyaad Sabiq sudah menerangkan bagaimana cara memakai Perangkat Lunak ini, melalui Artikel nya, walaupun itu tidak membahas secara spesifik wacana “DNSCrypt-Proxy” dan mem-bypass Internet Positif nya. Kalo Anda telah membaca artikel tersebut, maka seharusnya sudah paham dengan cara memakai nya, tapi, saya akan membahasnya lebih spesifik disini.

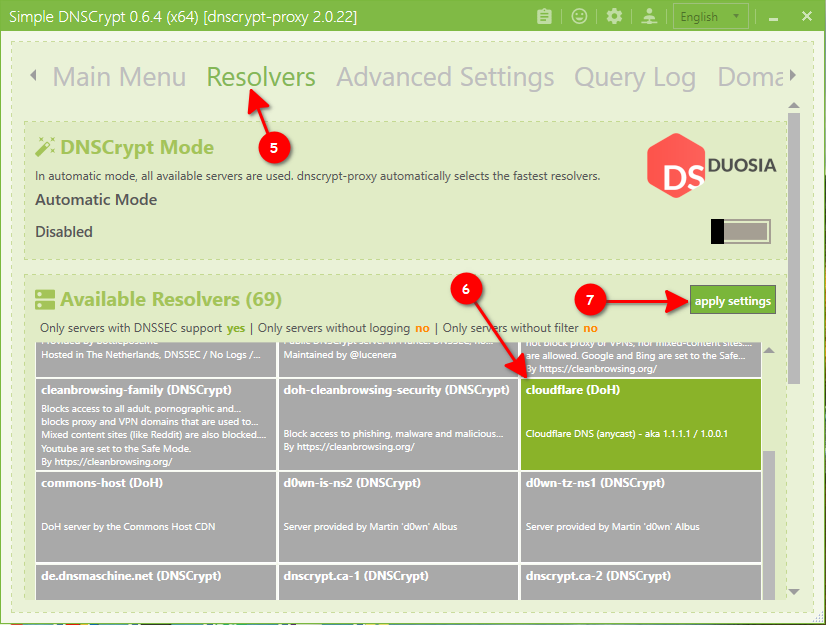

Cara mengikuti langkahnya yaitu dengan melihat gambar nya, disitu terdapat panah dengan angka. Angka tersebut merupakan Nomor Langkahnya, sedangkan Panahnya merupakan yang di tunjuk oleh Poin/Langkah tersebut, hingga sini paham? Oke kalau paham, eksklusif saja caranya di bawah ini:

- Aturlah opsi nya sesuai kebutuhan kamu, dan pilihlah Protokol DNS yang ingin Anda gunakan (DNSCrypt, DNS-over-HTTPS atau keduanya). Kalau saya, pengaturan nya ibarat pada cuplikan layar di atas (yang saya kotakkan).

- Klik pada button “Apply Settings” untuk menerapkannya.

- Aktifkan terlebih dahulu “DNSCrypt Service” nya, hal ini biar kita sanggup menjalankan

dnscrypt-proxydi dalam Windows melalui Simple DNSCrypt. - Pilih koneksi Internet yang kau gunakan pada Komputer/Laptop kamu. Kalau di saya, alasannya memakai WiFi, maka saya pilih “WiFi 3”. Pastikan kau klik Koneksi yang kau pilih hingga warna nya menjadi hijau dan ada tanda ceklis putih di pojok kanan.

- Sekarang, kau tinggal menggantikan Layanan DNS/Resolver DNS yang ingin Anda gunakan. Klik pada tab “Resolver” terlebih dahulu.

- Pilih Resolver yang ingin kau gunakan. Misal, kalo kau pengen memakai DNS Cloudflare (1.1.1.1/1.0.0.1), maka pilihlah

cloudflare. Kamu juga sanggup menentukan banyak Resolver kok, gak harus satu Resolver. Contohnya, kau sanggup memakai DNS Google dan Cloudflare secara bersamaan. - Setelah selesai memilih, klik pada Button “Apply Settings” untuk menerapkannya.

Nah, itulah cara memakai Simple DNSCrypt, gampang bukan? Anda tidak perlu lagi mengubah Alamat DNS menjadi 127.0.0.1 di dalam Pengaturan Jaringan Anda. Harusnya, DNSCrypt-Proxy sudah bekerja dengan baik dan sudah di gunakan sepenuhnya.

Ada sebuah Pengaturan Lanjutan yang sanggup Anda coba untuk di utak-atik. Berikut ini merupakan pembahasan nya:

2. Pengaturan Lanjutan pada Simple DNSCrypt

Di Simple DNSCrypt ada pengaturan lanjutan yang mungkin sanggup Anda coba. Berikut ini merupakan pemaparan dari opsi yang tersedia disitu, beserta langkah-langkahnya:

- Klik pada tab “Advanced Settings” kalau Anda ingin kesana.

- Klik pada Button “Manage Listen Addresses” kalau Anda ingin mengubah Listen IP. Tapi, saya sarankan biar kau tidak mengubahnya, biarkan saja.

- Opsi “DNS Cache” ini sangat mempunyai kegunaan sekali untuk mengurangi Latency dikala me-resolve suatu Hostname dan IP dengan DNS. Jadi, sebaiknya aktifkan saja opsi ini.

- Opsi “Block IPv6” berfungsi untuk memblokir semua respons kueri yang terkait dengan IPv6, yang mana akan membuang-buang waktu untuk me-resolve nya. Opsi tersebut akan sangat mempunyai kegunaan bagi Koneksi Internet kau yang tidak mendukung IPv6. Jadi, alasannya ISP Rumahan/Seluler di Indonesia (hampir) tidak ada yang menerapkan IPv6, maka sebaiknya Aktifkan saja Opsi ini.

- Opsi “Force TCP” ini akan memaksa Resolver DNS untuk meng-koneksikan nya dengan Protokol TCP. Namun, saya disini menonaktifkan nya. Jadi, Resolver DNS tidak terpaksa untuk terkoneksi dengan Protokol TCP, bahkan terkadang dengan protokol UDP.

- Opsi “Global Resolver” ini akan sangat mempunyai kegunaan bagi kau yang ingin Komputer/Laptop nya di jadikan Hotspot, atau bertindak sebagai Gateway. Jika Anda mengaktifkan nya, maka pengguna jaringan akan memakai Resolver DNS yang Anda pilih melalui tab “Resolver” tadi.

- Opsi “Fallback Resolver” ini akan mempunyai kegunaan sebagai Resolver DNS Cadangan kalau suatu dikala DNSCrypt-Proxy tidak sanggup men-d0wnl0ad sebuah Resolver List. Bisa jadi alasannya Alamat DNS nya di set localhost, Gangguan di DNS nya, Sistem Konfigurasi nya tidak bekerja, dll. Jadi, kau sanggup membiarkan nya saja atau menggantinya.

- Opsi “Netprobe Timeout” mempunyai kegunaan untuk mengatur maksimal waktu beberapa detik untuk menunggu koneksi internet sebelum meng-inisialisasikan DNSCrypt-Proxy atau di jalankan. Akan sangat mempunyai kegunaan bagi kau yang ingin biar DNSCrypt-Proxy nya sanggup berjalan dikala Startup. Kalo saya sendiri, saya setel maksimal waktu nya dengan angka 45 detik.

- Klik pada button “Apply Settings” kalau kau sudah selesai.

Nah, itulah cara memakai serta pengaturan lanjutan dari Simple DNSCrypt. Bagaimana, gampang bukan? Setelah Anda memakai nya, Anda perlu membuktikannya biar memastikan bahwa Anda sedang memakai Resolver DNS yang Anda pilih tadi, untuk itu, Anda perlu melihat belahan selanjutnya :)

VI. Pembuktian/Pengujian

Ada beberapa cara untuk melaksanakan Pembuktian. Baik bukti dari Transparent DNS Proxy, DNS Leak, dll. Atau, kalau Anda ingin mengecek spesifikasi apa yang di gunakan pada Server DNS Anda. Tanpa basa-basi, Anda sanggup membuktikan atau mengujinya sendiri dengan alat di bawah ini:

1. DNSLeakTest.com

Untuk menguji nya, Anda sanggup gunakan DNSLeakTest.com, yah, ini merupakan nama website nya. URL nya yaitu nama website itu sendiri, yakni DNSLeakTest.com. Jika di kunjungi, maka Halaman Web nya akan terlihat ibarat ini:

Setelah mengunjungi Situs Web tersebut, klik “Extended test” untuk melaksanakan uji coba dengan dalam, tapi membutuhkan waktu yang agak lama. Atau, klik “Standard test” kalau mau cepat, tapi tidak selengkap metode tadi.

Jika Anda berhasil memakai DNSCrypt-Proxy, contohnya pake Layanan DNS dari Cloudflare, maka harusnya akan ibarat cuplikan layar di bawah ini:

Sebaliknya, kalau tidak, maka bukan ibarat di atas, harusnya disitu ada Nama ISP yang Anda gunakan. Dan, itu tandanya bahwa Anda masih memakai DNS dari ISP Anda. Cuplikan Layar usang di bawah ini mungkin yaitu salah satu bukti bahwa Kebocoran DNS itu memang ada, dikala itu saya memakai Telkomsel.

Berikut cuplikan nya:

Nah, itulah cara pengujian Kebocoran DNS lewat DNSLeakTest.com, mungkin Anda perlu mencoba Situs Web lainnya, yang mana mempunyai Fitur yang lebih lengkap, yakni:

2. IPLeak.net

IPLeak.net ini merupakan Situs Web Alat Penguji yang paling sederhana berdasarkan saya. Karena, begitu Anda mengunjungi Situs Web nya, Web tersebut akan eksklusif menguji kebocoran pada koneksi Internet Anda, tanpa perlu klik suatu button/konfirmasi terlebih dahulu. Selain DNS dan IP, Situs ini juga sanggup menguji Kebocoran dari WebRTC dan Mendeteksi/Menguji Torrent itu sendiri.

Tanpa basa-basi, untuk menguji nya, Anda sanggup eksklusif kunjungi Situs Web nya, yakni IPLeak.net. Setelah itu Koneksi Internet Anda akan di uji kebocoran nya, jadi harap bersabar. Jika Anda sudah berhasil memakai DNS dari Cloudflare, maka harusnya hasil nya akan ibarat cuplikan layar berikut:

Jika-pun bukan, atau DNS Address nya terdeteksi berasal dari Indonesia, berarti Anda sedang memakai DNS dari ISP. Lho, kok kenapa Indonesia? Karena, belum ada satupun Layanan DNS Resolver dari luar (Seperti Cloudflare 1.1.1.1, Google Public DNS, Cisco OpenDNS/Umbrella, dll) yang mempunyai Server Resolver DNS nya di Indonesia, selain itu, di Indonesia sendiri juga di berlakukan DNS Nasional, yang merupakan Layanan DNS Terpusat.

Jadi, DNS yang paling sanggup di gunakan di Indonesia ini, yah, cuma DNS dari ISP nya saja. Kalopun ada DNS Nawala, tapi kan percuma saja, toh udah gak sanggup bener-bener di ganti ini.

Ada situs lain nya yang sanggup kau coba, yakni:

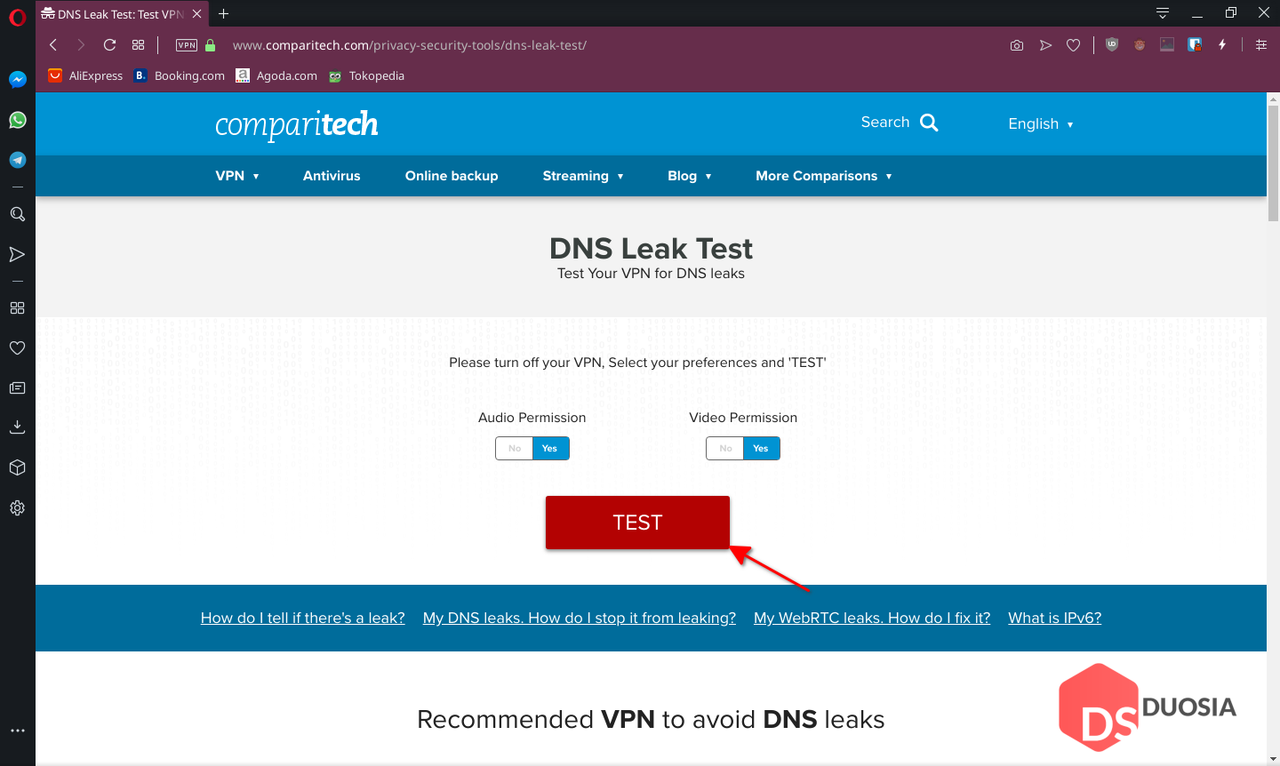

3. Comparitech DNS Leak Test

Comparitech merupakan sebuah Situs Web yang bahwasanya tujuan nya hanya untuk membandingkan sebuah Produk/Perangkat Lunak dengan lain nya, yang kemudian di berikan seluruh Informasi nya kepada Konsumen/Calon Konsumen.

Produk/Perangkat Lunak yang di bandingkan biasanya berupa Perangkat Lunak/Layanan yang berkaitan dengan Keamanan, ibarat Antivirus, Layanan VPN dan Perangkat Lunaknya, Pengelola Kata Sandi, Pencadangan Online, dll. Selain Keamanan, mereka juga mengatakan solusi bagi mereka yang ingin memakai layanan Streaming untuk tujuan tertentu, ibarat Nonton GoT (Game of Thrones) di Internet, dll, meski di sana ada promosi VPN, sih.

Namun, meskipun begitu, Comparitech juga menyediakan Halaman Pengujian terhadap Keamanan Ber-Internet, ibarat menguji kebocoran DNS, VPN, dll. Tapi, kali ini, saya hanya membahas wacana Pengujian DNS Leak saja.

Melakukan Pengujian

Untuk menguji nya, silahkan kunjungi Halaman Web nya. Setelah mengunjungi nya, maka tampilan nya sebagai berikut:

Sebelum menguji DNS nya, saran saya nonaktifkan terlebih dahulu ekstensi Ad-Blocker nya atau Whitelist Halaman Web tersebut. Kalo mau, kau sanggup menyalakan Audio dan Video Permission nya. Setelah itu, klik pada Button “Test” untuk memulai pengujian.

Pengujian nya memang cukup lama, tunggu saja. Setelah selesai di uji, kalau kau benar-benar memakai DNS dari Cloudflare, maka harusnya ibarat di bawah ini hasilnya:

Jika tidak, maka harusnya tidak ibarat di atas. Pengujian tidak hanya hingga disitu, Ada pengujian kedua, yaitu melalui VPN. Pastikan biar Anda terkoneksi dengan VPN/Proxy terlebih dahulu, alasannya saya memakai Opera yang ada fitur VPN nya, saya gunakan itu.

Lalu, klik pada Button “DNS test with VPN” yang saya tunjuk melalui anak panah. Tunggu sejenak, biasanya pengujian kedua ini memakan waktu sedikit lebih lama. Setelah selesai, kalau DNS nya tidak bocor, maka akan ibarat ini hasilnya:

Hasil di atas memperlihatkan bahwa Server VPN yang saya gunakan itu memakai DNS Google sebagai Resolver nya (meski terdeteksi sebagai WoodyNet disitu, padahal bukan sama sekali). Dan, hasil nya memperlihatkan bahwa tidak terdeteksi kebocoran.

4. DNSCrypt-Proxy

Anda juga sanggup menguji Resolver yang Anda gunakan dengan DNSCrypt-Proxy itu sendiri. Caranya gampang sekali, Anda tinggal ketik perintah berikut:

$ dnscrypt-proxy -resolve reddit.com

Anda sanggup mengganti kan reddit.com dengan domain lain yang ingin Anda uji, ibarat imgur.com, dll. Tekan ‘Enter’ untuk di eksekusi. Jika kau benar-benar memakai DNS yang tidak menyensor, ibarat DNS Cloudflare misalnya, maka hasil nya ibarat di bawah ini:

$ dnscrypt-proxy -resolve reddit.com

Resolving [reddit.com]

Domain exists: yes, 4 name servers found

Canonical name: reddit.com.

IP addresses: 151.101.65.140, 151.101.1.140, 151.101.193.140, 151.101.129.140

TXT records: v=spf1 include:_spf.google.com include:mailgun.org a:mail.reddit.com ip4:174.129.203.189 ip4:52.205.61.79 ip4:54.172.97.247 all docusign=6ba0c5a9-5a5e-41f8-a7c8-8b4c6e35c10c google-site-verification=zZHozYbAJmSLOMG4OjQFoHiVqkxtdgvyBzsE7wUGFiw atlassian-domain-verification=vBaV6PXyyu4OAPLiQFbxFMCboSTjoR/qxKJ2OlpI46ZEpZL/FVTIfMlgoM5Hy9eY

Resolver IP: 162.158.164.148

Jika hasilnya ibarat di atas, maka domain tersebut sanggup di resolve dengan baik oleh DNS. Terlihat dari Resolver IP nya (162.158.164.148) yang berarti domain tersebut di resolve oleh DNS Cloudflare.

Jika domain tersebut tidak berhasil di resolve, kira-kira hasil nya akan ibarat di bawah ini:

$ dnscrypt-proxy -resolve reddit.com

Resolving [reddit.com]

Domain exists: probably not, or blocked by the proxy

Yah, kira-kira, ibarat di atas lah pesan nya. Ngomong-ngomong, masih banyak cara lain untuk menguji. Namun, Anda tidak hanya di uji kebocoran DNS saja, Anda juga sanggup menguji keamanan DNS, Spesifikasi DNS, dll. Kalo penasaran, sanggup lihat belahan berikut nya, tapi saya gak kasih cuplikan layar nya, alasannya terlalu banyak yang di bahas.

5. Penguji lainnya

Selain dengan alat-alat di atas. Anda juga sanggup menguji Penggunaan Resolver DNS atau Spesifikasi nya melalui Situs Web berikut:

- Connection test | Internet.nl

- DNSSEC resolver test

- DNSSEC or Not

- DNSSEC Algorithm Test | Root Canary Project

- Check my DNS | DNS-OARC (The DNS Operations, Analysis, and Research Center)

- DNS Spoofability Test | GRC (Gibson Research Corporation)

- DNS Randomness Test | DNS-OARC (The DNS Operations, Analysis, and Research Center)

Nah, itu saja situs web penguji yang sanggup saya paparkan disini. Setelah dari tadi saya terus membahas DNSCrypt-Proxy sebagai solusi nya di artikel ini, maka pertanyaan nya, Apa DNSCrypt itu sendiri? Untuk balasan nya, Anda sanggup membaca nya di belahan berikut nya.

VII. Apa itu DNSCrypt?

DNSCrypt merupakan sebuah protokol DNS yang meng-autentikasi dan meng-enkripsi jalur kemudian lintas DNS dari pengguna komputer ke Resolver DNS. Protokol ini di rancang dan di buat oleh Frank Denis dan teman nya, yakni Yecheng Fu.

Protokol DNSCrypt ini sanggup membungkus jalur kemudian lintas DNS, yang mana itu tidak di modifikasi, dari pengguna komputer hingga ke Resolver DNS dengan konstruksi kriptografi untuk mendeteksi pemalsuan kemudian lintas DNS. Meski protokol ini tidak meng-enkripsi nya secara end-to-end (atau dari ujung-ke-ujung), tapi setidak nya, Protokol ini sanggup mencegah serangan MitM (Man-in-the-Middle).

Cara kerja protokol ini memang ibarat dengan Protokol HTTPS yang meng-enkripsi kemudian lintas pada Web.

Protokol ini merupakan protokol yang bebas dan terbuka, dan sanggup di implementasikan atau di gunakan dengan bebas. Karena bebas tersebutlah yang pada kesudahannya ada cukup banyak implementasi dari segi Client ataupun Server. DNSCrypt-Proxy yang saya bahas tadi merupakan salah satu implementasi untuk Protokol DNSCrypt dari segi Client, meskipun sanggup memakai Resolver dengan Protokol DoH (DNS-over-HTTPS), sih.

Meskipun begitu, Protokol ini tidak pernah di olok-olokan kepada Internet Engineering Task Force (IETF) dengan RFC (Request for Comments). Jadi, Protokol ini tidak mempunyai standar Internet, namun tetap sanggup di gunakan.

Apa bedanya dengan DNS-over-HTTPS?

A. Pemanfaatan Protokol lain

Meski kedua nya sama-sama mengamankan kemudian lintas DNS. Bedanya, DNS-over-HTTPS (atau di singkat DoH) me-resolusi jalur kemudian lintas DNS nya dengan memanfaatkan Protokol HTTPS atau HTTP/2 kalau di dukung oleh Web Server yang di gunakan nya. Sehingga secara otomatis, Server DNS memerlukan sebuah Web Server dan juga sertifikat SSL yang valid sebagai syarat untuk menyebarkan Resolver DoH.

Sedangkan, DNSCrypt tidak memanfaatkan protokol lain nya untuk melaksanakan resolusi DNS. Tidak ibarat DNS-over-HTTPS yang memanfaatkan Protokol HTTPS. Jadi, yah, sanggup dibilang bahwa Protokol DNSCrypt ini bahwasanya merupakan Protokol DNS yang bangun sendiri, meski fungsi nya sama-sama mengamankan kemudian lintas DNS, namun dengan jalan yang berbeda.

Jadi, Apakah Protokol DNSCrypt ini tidak bergantung pada Webserver dan Sertifikat SSL untuk menciptakan Resolver nya, tidak ibarat DoH? Jawaban nya adalah, Iya. Bahkan, kalopun kau gak punya domain pun harusnya gak masalah, yang penting punya Server/VPS yang sanggup diakses melalui Alamat IP.

B. Standar Internet

Dari segi standar Internet, DNS-over-HTTPS memang memilikinya dan masuk ke dalam standar RFC 8484 di bawah Internet Engineering Task Force (IETF). Sedangkan, DNSCrypt ini tidak mempunyai nya, alasannya tidak pernah mengajukan nya, namun masih sanggup di gunakan. Entah alasannya apa DNSCrypt tidak mengajukan nya, jadi tolong jangan tanya saya, yah.

C. Implementasi dan Penggunaan nya

Dari segi Implementasi dan penggunaan nya, ibarat nya DoH menang banyak, terutama dari segi Client nya. DNSCrypt-Proxy juga merupakan salah satu Implementasi dari DoH juga, dan tersedia juga Aplikasi Android/IOS yang merupakan Implementasi dari Protokol DoH, tapi nanti saya bahas di artikel lain.

Bahkan, DoH juga sanggup di gunakan pada Web Browser ibarat Mozilla Firefox versi 62 atau di atasnya. Dukungan Resolver pun sangat banyak, bahkan kau sanggup memakai DNS Google atau Cloudflare dengan mudah, alasannya mereka memakai Protokol DoH juga. Sedangkan, Protokol DNSCrypt?

Untuk penggunaan nya, kau tinggal Googling saja, dan yang pastinya Anda tidak perlu menginstall apapun untuk itu, cukup gunakan Firefox saja kalo kau sedang memakai Komputer.

Tapi, kalo dari segi Server, kau butuh modal yang cukup besar, alasannya selain membeli Server, kau juga harus membeli domain biar supaya Sertifikat SSL sanggup terpasang dengan valid. Bisa saja kau pake domain gratisan (contohnya lewat Freenom), tapi selain dimalu-maluin orang, biasanya Anda juga tidak mempunyai hak yang legal atas domain Anda atau tidak memegang Lisensi nya sama sekali, tidak ibarat Domain yang berbayar.

Karena tidak mempunyai hak yang legal atas Domain Anda atau tidak memegang Lisensi nya, maka secara otomatis Anda bukan pemilik domain tersebut, melainkan pengguna Domain nya. Selain itu, Anda juga tidak sanggup menuntut nya secara aturan kalau sewaktu-waktu mereka bertindak otoriter nya, alasannya secara teknis, domain tersebut memang milik mereka. Yah, resiko gratisan, sih.

Nah, itulah perbedaan antara protokol DNSCrypt dan DNS-over-HTTPS nya, sekaligus semua pembahasan wacana DNSCrypt-Proxy, beserta fakta-fakta wacana DNS di dalam Artikel ini.

Berikutnya, nanti akan saya bahas wacana Pertanyaan yang (mungkin akan) sering di tanyakan. Pertanyaan-pertanyaan tersebut cocok sebagai rujukan bagi Anda sebelum bertanya melalui kolom komentar. Silahkan Anda baca pertanyaan beserta balasan nya dari saya sebagai rujukan buat Anda kedepan :)

VIII. Pertanyaan yang (mungkin akan) sering di tanyakan

1. Menurutmu metode Manual lebih mudah? Tapi, kok perintah nya banyak banget!?

Note: Kalo kau mau balik lagi ke caranya, silahkan klik disini.

Lha, saya kan bilangnya lebih gampang untuk kedepan nya, bukan sekarang. Lagian, tinggal kau copy paste aja, apa susah nya? Caranya, kau tinggal copykan semua perintah dalam 1 baris kode, kecuali Tanda Dolar “$” yang berada di paling awal baris kode, dengan memblok 1 baris, dan tekan Ctrl+C. Lalu, pastekan itu ke dalam terminal dengan menekan tombol Ctrl+Shift+V dan tekan Enter.

Jadi, kau nanti copas nya satu-per-satu baris arahan nya, yah (dari awal), kan disitu ada 8 baris. Jangan di copas semua nya, ya error jadinya.

Selesai, susah nya dimana? Kamu kan tinggal copas doang, toh, gak ada susah-susah nya, yang penting kau nya teliti, maka saya jamin bisa. Tanda Dolar “$” yang saya maksud itu yah, memang Simbol/Tanda Dolar yang terdapat pada awal setiap barisan arahan nya.

Barisan arahan tersebut kan ada 8 baris, nah, di setiap barisan nya terdapat Tanda/Simbol Dolar “$” di awal nya, simbol tersebut mempunyai kegunaan sebagai tanda kalo terminal kau di jalankan dalam keadaan Non-root (bukan keadaan ‘root’), sehingga kau gak perlu merubah hak kanal terminalmu menjadi root (dengan perintah sudo su, sudo -i, sudo -s, dll) untuk melaksanakan nya. Jadi, simbol tersebut sebaiknya tidak kau copas, alasannya akan menyebabkan error.

2. Apa bedanya DNSCrypt-Proxy versi 1 dengan DNSCrypt-Proxy versi 2?

Perbedaan nya kalo disini jelas-jelas memakai versi terbaru. Apa perbedaan nya? Bedanya sangat banyak, salah satu nya yaitu mendukung Multiple DNS Resolver, mempunyai Fitur Load Balancing, Filtering, Mendukung Protokol DNS-over-HTTP/2 (DoH), dll.

Selain itu, versi ini juga mengalami perubahan yang sangat signifikan, terutama dari format berkas untuk menyimpan Resolver DNS nya yang kini memakai Format Markdown (.md) ketimbang .csv, Konfigurasi yang lebih gampang dengan adanya dnscrypt-proxy.toml, dan lain nya.

Dan, yang jelas, DNSCrypt-Proxy versi 1 itu sudah Discontinued alias sudah tidak di lanjutkan lagi. Jadi, cuma beda antara versi usang dan versi terbaru aja. Kalo mau lebih lengkap, silahkan lihat tabel perbandingan nya disini.

3. Kenapa kita tidak memakai file HOSTS hanya untuk membypass Internet Positif saja?

Bisa saja kita memakai file HOSTS untuk membypass Internet Positif. Cara kerja file HOST yaitu dengan menghubungkan antara Hostname dengan IP Address tujuan. Dengan cara kerja nya yang ibarat itu, maka Anda harus tahu apa hostname (domain/subdomain) dengan IP Address dari Domain tersebut yang sebenarnya, biar hostname (domain/subdomain) yang Anda isikan sanggup di kanal melalui Web Browser ibarat biasanya.

Jika Anda pernah mengelola DNS pada Domain Anda, maka bahwasanya ini sama saja dengan menambahkan A Record atau AAAA Record ke dalam nya. Hanya saja, ini sifat nya ini lebih mengarahkan domain (apapun domain atau sub nya) ke IP Address lain dan ini bersifat lokal, jadi tidak besar lengan berkuasa terhadap komputer lainnya.

Sekali lagi, sanggup saja Anda memanfaatkan file HOSTS untuk membypass Internet Positif ini. Namun, tidak semua situs web/blog memakai A atau AAAA Record untuk domain nya, mereka terkadang memakai CNAME sebagai pengganti dari A atau AAAA Record, terutama kalau kasusnya Web/Blog tersebut telah memakai Pull CDN, yang IP nya akan berubah setiap dikala (Apalagi kalau CDN tersebut memakai metode GeoIP, bukan Anycast).

Jika Anda memakai Layanan Pull CDN ibarat BunnyCDN, CDN77, KeyCDN, Fastly, dll, niscaya sangat tahu mengenai hal ini, terutama kalau Anda ingin mengaktifkan/menambahkan Custom Domain.

Atau, kalau Web/Blog tersebut memakai Layanan Reverse Proxy ibarat Cloudflare, yang mana untuk mengakses Alamat IP nya secara eksklusif saja itu tidak mungkin/mustahil dan IP nya sanggup berubah-ubah setiap dikala (meski tidak terlalu signifikan).

Sehingga, hal ini akan menyebabkan ketidakakuratan Antara Hostname dan IP nya, yang ujung-ujungnya CDN nya jadi salah lokasi, yang menjadikan webnya jadi lambat, bahkan terjadi error alasannya IP nya tidak sanggup di akses.

Apa Ada yang lain?

Tentu saja ada. Selain itu, tidak mungkin Web hanya mempunyai/menggunakan cuma 1 domain doang tanpa subdomain, tho. Apalagi kalau berbicara wacana situs web besar ibarat Facebook, Instagram, WordPress, dll yang niscaya mempunyai subdomain yang sangat banyak.

Seandainya kalau situs web tersebut di blokir, kebayang gak berapa banyak hostname yang harus di tambahkan ke dalam berkas HOSTS? Atau, kebayang gak berapa banyak waktu dan tenaga yang harus di buang hanya untuk melaksanakan itu saja? Meskipun ada solusi yang instan, Situs Web tersebut hostname nya selalu update, apakah kau akan sanggup mengikuti nya juga setiap hari?

Itu belum semua situs web, cuma situs web yang tadi saya sebut saja, bagaimana kalo yang lain? Nah, inilah kenapa saya lebih menyarankan Anda untuk memakai DNSCrypt-Proxy ini, alasannya selain efektif dan efisien, metode ibarat ini tidak membuang waktu dan tenaga Anda sesudah memakai nya. Tapi, setiap metode, niscaya ada kelebihan dan kekurangan nya, yah :)

4. Saya sudah memakai nya, tapi dikala mengakses situs web tertentu malah masih lari ke Internet Positif, kenapa sanggup terjadi? Dan, bagaimana solusinya?

Hal ini sanggup terjadi salah satunya mungkin alasannya kau belum membersihkan cache DNS kamu. Solusinya, bersihkan DNS Cache kau yang tersimpan di dalam komputer/laptop kamu, kemudian lakukan reconnect atau restart.

Atau, mungkin saja alasannya ISP yang Anda gunakan itu sudah mencegat permintaan dari HTTP. Solusinya, pastikan kau memakai HTTPS dikala mengakses sebuah web, dengan mengetikkan https:// dikala ingin mengakses web tersebut di dalam URL nya. (Itupun kalau web nya mendukung HTTPS)

Atau, kalo kau gak mau repot, maka d0wnl0ad, install dan gunakan lah Ekstensi HTTPS Everywhere pada Web Browser Anda. Jika Anda sudah memakai nya, pastikan opsi “HTTPS Everywhere” dan “Encrypt All Site Enligible” nya di aktifkan.

5. Apakah saya sanggup menonton film dari Netflix dengan ini?

Hmmm, saya belum pernah nonton film lewat Netflix, tapi saya coba mengakses situs web nya dan ternyata bisa, entah kalo nonton film nya. Mungkin akan saya coba kapan-kapan kalo saya mau nonton film lewat Internet.

Kalo kau ada pengalaman selama menonton film Netflix dengan memakai DNSCrypt-Proxy, silahkan tuliskan pengalaman kau di dalam kolom komentar yang ada di bawah artikel ini, biar orang lain tahu apa yang kau alamin :)

6. Apakah hanya ini satu-satu nya metode untuk bypass Internet Positif?

Ya, terang tidaklah, Bambang Sob. Kan ada VPN, Tor, SSH, atau Proxy yang sanggup kau pake buat Bypass Internet Positif. Kalo maksud kau yaitu yang efektif dan efisien, mungkin penggunaan DNSCrypt-Proxy yaitu salah satu nya. Karena pada dasarnya, metode pemblokiran di lakukan dengan metode DNS.

Namun, saya dengar ada lagi Alat Bypass yang ampuh juga, yakni GoodbyeDPI. Karena saya sendiri juga gres dengar itu, maka saya belum pernah mencoba nya dan belum sanggup menjelaskan lebih detail metode apa yang di gunakan, “katanya” sih dengan membypass DPI (Deep Packet Inspector). Terlebih, aplikasi tersebut hanya di khususkan untuk Windows saja, tidak untuk GNU/Linux atau macOS, sayang sekali, yah :-(

Tapi, jangan khawatir, kau sanggup gunakan Green Tunnel, yang merupakan implementasi dari GoodbyeDPI juga. Aplikasi tersebut sanggup di bilang memakai atau mempunyai GUI yang sangat sederhana, sehingga sangat gampang untuk di gunakan.

Kabar baiknya adalah, bahwa Aplikasi tersebut mendukung Sistem Operasi Windows, GNU/Linux (terutama untuk Debian dan Turunan nya), dan macOS. Sehingga ini cocok untuk Anda yang ingin mencoba GoodbyeDPI, namun terkendala pemberian sistem operasi yang Anda gunakan atau kau mau yang GUI nya. Cuma sayang, GUI nya masih beta, sehingga mungkin akan terjadi error.

7. Saya memakai MX Linux, tapi ketika memakai perintah ‘systemctl’, malah tidak bisa. Kenapa, yah?

Karena MX Linux memakai SysVinit sebagai init defaultnya, bukan Systemd. Karena tidak memakai Systemd, maka perintah systemctl harusnya tidak berlaku/tidak sanggup di gunakan. Untuk alasan nya, sanggup kau klik disini.

Meskipun Anda tidak sanggup memakai perintah tersebut, setidaknya Anda sanggup memakai perintah yang tersedia dari dnscrypt-proxy nya atau sanggup melalui perintah berikut:

$ sudo service dnscrypt-proxy {stop|start|restart}Meski MX Linux memakai nya sebagai default, namun Anda sanggup merubah nya dengan cara me-restart komputer mu, kemudian di dalam GRUB pilih “Advanced Options……” dan pilih yang ada “Systemd” nya.

Karena pembahasan nya sudah habis, maka saya nyatakan kalau Artikel ini sudah selesai dan berakhir, kalau Anda masih ingin melanjutkan, Anda sanggup membaca Kesimpulan dan Penutup di belahan berikut nya :)

IX. Kesimpulan

Faktanya, di Indonesia masih memakai metode DNS untuk memblokir sebuah Situs Web. Namun, biar efektif, pengguna harusnya memakai DNS mereka, kemudian bagaimana caranya? Dengan menerapkan Teknologi “Transparent DNS Proxy” pada ISP, yang sanggup mencegat segala jalur kemudian lintas DNS pengguna dan di arahkan ke Server DNS mereka.

Di Indonesia sendiri sudah menerapkan nya melalui DNS Nasional sebagai Layanan DNS Terpusat, yang kemudian itu di turuti oleh (hampir) semua ISP di Indonesia, termasuk ISP Rumahan/Seluler ibarat Telkomsel, 3, Indosat, dll. Karena menerapkan teknologi tersebut, maka pemblokiran/penyensoran Internet berjalan dengan efektif.

Tapi, dampak buruk nya yaitu bahwa selain DNS tersebut lambat, sering gangguan, dan mengganggu Privasi seseorang. Diduga, Resolver DNS tersebut keamanan nya seringkali rendah, sehingga di khawatirkan akan terjadi serangan MitM (Man-in-the-Middle) dari luar tanpa kita sadari.

Menggunakan VPN pun tampaknya tidak mengatasi persoalan tersebut, alasannya sanggup terjadi Kebocoran DNS, yang mana kita masih memakai DNS dari ISP, yang penyebabnya yaitu akhir dari penerapan “Transparent DNS Proxy” itu sendiri.

Kalaupun tujuan mu hanya mengakses Situs Web yang di blokir oleh Internet Positif, yang ada kau malah membuang waktu dan tenaga, serta uang kalau kau berlangganan, kenapa? Karena pemblokiran memakai metode DNS. Lagian, memakai VPN/Proxy sudah niscaya ada delay, alasannya harus melewati Server VPN/Proxy terlebih dahulu.

Lalu, bagaimana biar kita sanggup mengamankan DNS kita? Atau, bagaimana cara menggantikan DNS biar sanggup membypass Internet Positif, dengan efektif dan efisien?

Dari kedua pertanyaan tersebut, lahirlah Protokol DNSCrypt, yang kemudian di susul oleh Protokol DNS-over-HTTPS yang kini mulai populer, bahkan kau sanggup memakai nya dengan Browser kamu.

DNSCrypt-Proxy merupakan salah satu Perangkat Lunak Implementasi dari kedua Protokol tersebut dan mempunyai kegunaan untuk meng-enkripsi serta memaksamu untuk mengalihkan kemudian lintas DNS ke Resolver yang seharusnya. Bahkan, kau sanggup memakai DNS Cloudflare atau Google disitu, berkat pemberian nya terhadap Protokol DNS-over-HTTPS.

Untuk pengguna Windows, kau sanggup gunakan Simple DNSCrypt, yang merupakan Front-end dari DNSCrypt-Proxy, dan pastinya cara memakai nya terbilang mudah. Anda sanggup melaksanakan pengujian melalui Situs Web yang tersedia, atau melalui DNSCrypt-Proxy itu sendiri sesudah Anda memakai nya, untuk membuktikan bahwa Anda sedang memakai Resolver yang seharusnya.

X. Penutup

Terima kasih bagi Anda yang membaca Artikel ini. Mohon maaf kalau ada kesalahan pada artikel ini, di mulai dari salah ketik, gak jelas/ngawur, hingga menciptakan Anda tersinggung. Saya tidak ada maksud untuk menyinggung Anda secara pribadi atau lainnya, saya hanya membagikan solusi bagi yang ingin mengamankan Lalu Lintas DNS atau yang ingin Bypass Internet Positif.

Jika Anda mempunyai kritik dan saran, ada pertanyaan bahkan sekedar mau bilang “Hi” dan “Nyimak”, sanggup anda lakukan itu di kolom komentar. Anda tinggal ikuti saja aturan sebelum berkomentar, kemudian komentar anda akan di terima dengan baik.

Sudah sekian untuk artikel yang saya bagikan ini, dan semoga bermanfaat untuk anda. Terima Kasih ^_^

Sumber aciknadzirah.blogspot.com